A csatlakozást megkönnyítő PIN kód néhány óra alatt feltörhető brute force-szal.

A WiFi routerek egyik opcionális kényelmi szolgáltatása a WPS (Wi-Fi Protected Setup) protokoll, lámereknek mely alaposan leegyszerűsíti az új eszközök csatlakoztatását a Wi-Fi hálózathoz. Nem összekeverendő a WPA (és WPA2) titkosítással, a WPS csatlakozás egyik módozata a nyolc számjegyből álló PIN kód használata, amit a csatlakoztatni kívánt eszközön megadva minden további konfigurálás nélkül hozható létre a vezeték nélküli kapcsolat a kliens és a router között, vagyis a kliens automatikusan megkapja a csatlakozásra vonatkozó, routerben eltárolt biztonsági beállításokat is (titkosítás típusa, kulcsszó etc).

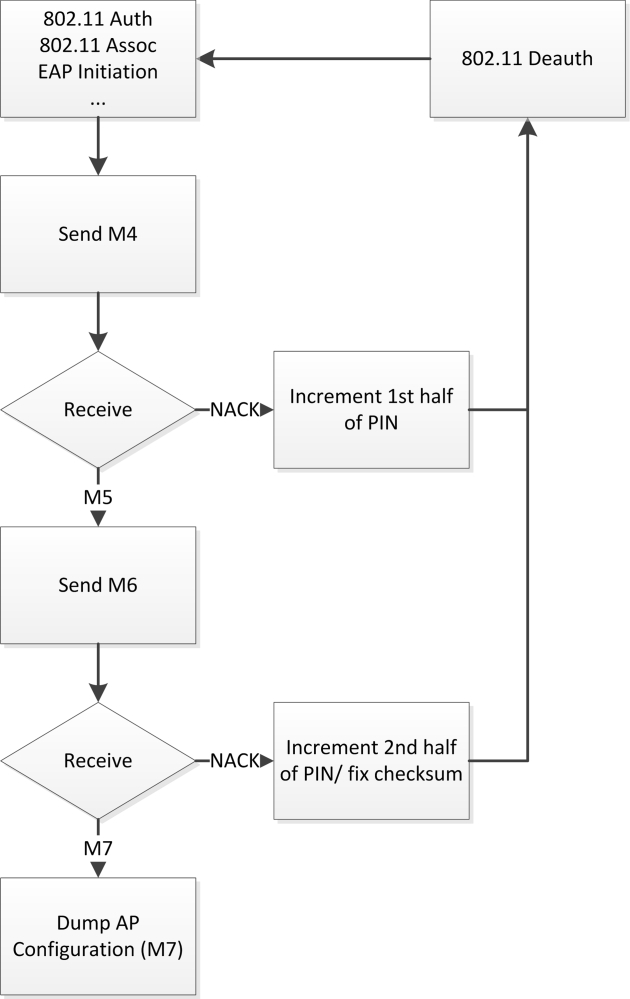

Stefan Viehbock biztonság kutató a WPS-t vizsgálva jött rá, hogy a WPS PIN kódja brute force módszerrel hamarabb feltörhető, mint azt eredetileg gondolták. Ennek oka, hogy a WPS-sel történő belépési próbálkozások során a router által visszaküldött EAP-NACK üzenetből kideríthető, hogy a nyolc számjegyből helyesen adtuk-e meg az első négy számot, illetve külön az 5-8. számsort. Ezt az üzenetet felhasználva alaposan lecsökkenthető a lehetséges próbálkozások száma, hiszen egy 8 számjegyből álló kód esetében a brute force módszerrel maximum 10^8 (100 000 000) lehetőséget kellene megvizsgálni, de az üzenetet felhasználva 10^4 + 10^4, tehát mintegy 20 000 kód jöhet csak szóba. Ráadásul a helyzet még ennél is rosszabb! A nyolc számjegyből az utolsó az ellenőrző összeg, amit a router automatikusan megad a kapcsolatfelvétel során, tehát így valójában csak 10^4 + 10^3, azaz maximum 11 000 próbálkozásra van szükség – ennek automatizált megfejtése brute force módszerrel, a kód első és második felének párhuzamos vizsgálatával csak pár órát vesz igénybe.

WPS brute Force metódus:

Stefan Viehbock több különböző gyártmányú routert megvizsgált és a hiba általánosnak mondható, tehát nem gyártóspecifikus problémáról beszélünk, hanem maga a protokoll és annak implementálása a hibás. Ugyanakkor a probléma mégsem érint minden routert, mert egyes termékeknél beépített védelmet alkalmaznak az ismétlődő próbálkozások ellen, illetve alapból nincs engedélyezve a külső regisztráció, csak a gomb megnyomásával lehet PIN kódos autentikációt használni. A gyártók egyelőre nem reagáltak a kutató megkereséseire, pedig a problémáról a US-CERT is beszámolt, mely a WPS letiltását ajánlja átmeneti megoldásként. A hiba egyébként egy firmwarefrissítéssel áthidalható lenne, amit ha a gyártók nem hajlandóak kiadni, akkor Stefan Viehbock közzé fog tenni az interneten egy WPS feltörésére szolgáló programot, amire a gyártók már kénytelenek lesznek reagálni.

(prohardver.hu)